Flowmon zavádí analýzu šifrovaného provozu

Česká technologická společnost Flowmon Networks, která vyvíjí řešení pro monitorování a bezpečnost počítačových sítí, oznámila dostupnost analýzy šifrovaného provozu ve svém řešení Flowmon 10. Novinka přináší vhled do charakteristik šifrované komunikace a tím i nástroj pomáhající zajistit úroveň ochrany vyžadovanou bezpečnostními politikami organizace.

Šifrování ve své komunikaci k ochraně citlivých informací dnes v nějaké podobě využívá každá zodpovědná firma. Podle průzkumu analytické společnosti NSS Labs bude již letos 75 % webového provozu šifrováno. Na druhou stranu, správa šifrování je v delším horizontu komplikovaná a představuje další výzvu, které musí firmy čelit.

„Vzhledem k rostoucímu objemu počítačových útoků zneužívajících neadekvátní šifrování lze očekávat, že nároky na šifrování budou čím dál vyšší. Bude náročnější zajistit, aby standardy, které organizace pro šifrovanou komunikaci vyžaduje, byly dodržovány. Schopnost analyzovat takovou komunikaci je proto rozhodující pro efektivní vynucování bezpečnostní politiky,“ uvedl Pavel Minařík, CTO ve Flowmon Networks.

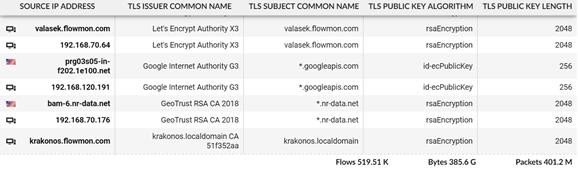

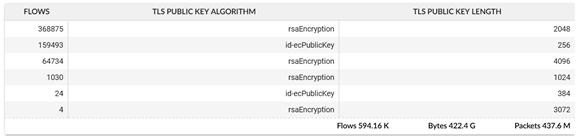

Flowmon monitoruje metadata síťového provozu, které prezentuje ve formě tzv. datových toků (NetFlow/IPFIX). Ty jsou pro potřeby Encrypted Traffic Analysis obohaceny o specifické informace získané z protokolu TLS, tedy o atributy šifrovaného spojení mezi dvěma subjekty. Díky tomu mohou síťoví specialisté odhalit komunikaci využívající neaktuální SSL certifikáty, certifikáty nekompatibilní s firemní bezpečnostní politikou, kontrolovat sílu šifrování, identifikovat nežádoucí verze TLS obsahující chyby, zranitelnosti nebo nežádoucí aplikace.

Tento přístup nevyžaduje dešifrování komunikace, nedochází tak k narušení soukromí uživatelů, nijak nedegraduje výkon sítě a umožňuje analyzovat šifrovaný provoz bez ohledu na objem přenesených dat a rychlost sítě.

„Flowmon poskytuje síťovým administrátorům kontrolu nad šifrovaným provozem. Monitoruje a analyzuje metadata kompletního síťového včetně šifrovaného provozu. Díky tomu mohou týmy síťových operátorů naplňovat bezpečnostní požadavky organizace, zabraňovat nežádoucí komunikaci a zároveň nenarušovat soukromí datové komunikace,“ dodal Pavel Minařík.

Flowmon ETA navíc poskytuje administrátorům takovou viditelnost do šifrovaného provozu, která umožňuje boj s kybernetickými hrozbami a malwarem zneužívajícím šifrování k tomu, aby se vyhnul detekci. Typicky jde o komunikaci s command and control servery, útoky typu man in the middle (MITM) nebo neoprávněné získávání dat z firemní sítě.