Škodlivý kód Danger byl v ČR největší virovou hrozbou i v závěru roku 2016

Převaha škodlivého kódu Danger nad všemi ostatními virovými hrozbami v Česku pokračovala i v prosinci. Podle statistik Esetu představoval tento malware, který se šíří prostřednictvím škodlivých příloh e-mailů, takřka polovinu všech detekcí během posledního měsíce loňského roku.

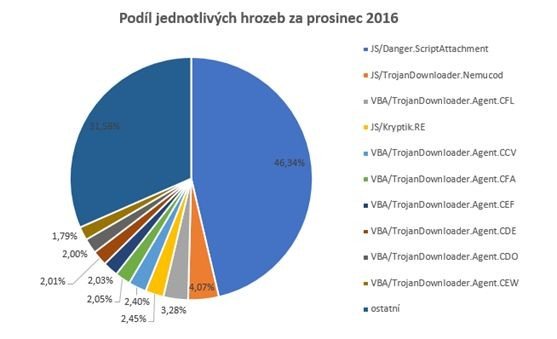

„Přestože podíl této hrozby, jež detekujeme jako JS/Danger.ScriptAttachment, oproti listopadu mírně klesl z 54,91 na 46,34 %, vede Danger s převahou celého řádu nad všemi ostatními typy škodlivých kódů,“ řekl Miroslav Dvořák, technický ředitel Esetu, a dodal: „Uživatelé by se tak měli i nadále vyvarovat otevírání příloh nevyžádaných e-mailů, i kdyby se tyto zprávy tvářily jako legitimní.“

„Pokud útočníci používají nástroj, který dlouhodobě funguje, nemají žádný důvod jej měnit,“ vysvětlil Dvořák stále vysokou popularitu toho malwaru, který stahuje do napadeného zařízení další škodlivé kódy a představuje tak vážné nebezpečí pro uživatele.

Druhou nejčastěji zachycenou internetovou hrozbou byl v minulém měsíci malware Nemucod, který se podobně jako Danger šíří elektronickou poštou a typově jde o downloader. To znamená, že stahuje do napadeného zařízení další škodlivé kódy včetně například nebezpečných vyděračských ransomware. Ty zašifrují soubory na počítači a žádají od oběti výkupné. Nemucod představoval 4,07 % ze zachycených hrozeb.

Na třetí pozici mezi nejčetněji detekovanými škodlivými kódy v prosinci se dostal rovněž downloader Agent.CFL s podílem 3,28 %.

Top 10 hrozeb v České republice za prosinec 2016:

1. JS/Danger.ScriptAttachment (46,34 %)

2. JS/TrojanDownloader.Nemucod (4,07 %)

3. VBA/TrojanDownloader.Agent.CFL (3,28 %)

4. JS/Kryptik.RE (2,45 %)

5. VBA/TrojanDownloader.Agent.CCV (2,4 %)

6. VBA/TrojanDownloader.Agent.CFA (2,05 %)

7. VBA/TrojanDownloader.Agent.CEF (2,03 %)

8. VBA/TrojanDownloader.Agent.CDE (2,01 %)

9. VBA/TrojanDownloader.Agent.CDO (2 %)

10. VBA/TrojanDownloader.Agent.CEW (1,79 %)