Eset odhalil komplexní Linuxovou hrozbu útočící na superpočítače

Analytici Esetu objevili malware Kobalos, který útočí na superpočítače nebo vysoce výkonné počítačové klastry (HPC). Eset na zmírňování útoků na tyto sítě vědeckého výzkumu spolupracoval s bezpečnostním týmem Evropské organizace pro jaderný výzkum (CERN) a dalšími organizacemi.

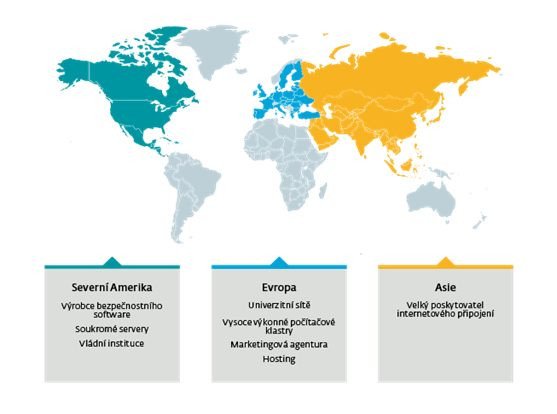

Obětí škodlivého kódu byl i velký asijský poskytovatel internetového připojení, severoamerický výrobce bezpečnostního softwaru a také několik soukromě vlastněných serverů. Eset zkontaktoval všechny známé oběti tohoto a poskytl jim pomoc. Skutečný úmysl útočníků se zatím odhalit nepodařilo. Rovněž není známo, jak dlouho se škodlivý kód šíří.

Výzkumníci společnosti Eset prováděli reverzní analýzu tohoto malého, ale složitého malwaru, který je přenositelný do mnoha operačních systémů včetně Linuxu, BSD a Solarisu. Zjištění naznačují, že by mohl běžet i na Aix a Windows.

„Tento malware jsme pojmenovali Kobalos pro jeho malou velikost kódu a množství triků. V řecké mytologii je kobalos malé a zlomyslné stvoření,“ vysvětlil Marc-Étienne Léveillé, výzkumník společnosti Eset, který škodlivý kód Kobalos zkoumal. „Je třeba zdůraznit, že taková úroveň propracovanosti se v Linuxovém malwaru vyskytuje pouze zřídka,“ doplnil.

Kobalos je backdoor obsahující různé příkazy, které neodhalují skutečný úmysl útočníků. „Ve zkratce poskytuje vzdálený přístup k souborovému systému, umožňuje vytvářet terminálové relace a poskytuje proxy připojení k dalším serverům infikovaným tímto malwarem,“ popsal Léveillé.

Jakýkoli server napadený Kobalem může být jediným vzdáleným příkazem operátora proměněný na řídící a kontrolní (C&C) server. Protože IP adresy a porty kontrolního serveru jsou pevně nakódované do spustitelného souboru, mohou operátoři vygenerovat nové vzorky Kobalos, které se pak z dalších infikovaných zařízení připojují k tomuto novému C&C serveru a poslouchají jeho příkazy. Ve většině systémů kompromitovaných Kobalem je navíc SSH klient - program zodpovědný za zajištění zabezpečené komunikace - infikovaný tak, aby kradl přihlašovací údaje.

„Kdokoliv, kdo na napadeném zařízení používá SSH klienta, riskuje kompromitaci přihlašovacích údajů. Tyto údaje mohou pak útočníci použít k pozdější instalaci Kobalu do nově objeveného serveru,“ uzavřel Léveillé.

Tuto hrozbu zmírní přidání vícefaktorové autentizace do připojování k SSH serveru. Vypadá to totiž tak, že použití ukradených přístupových údajů je jedním ze způsobů, jak se Kobalos šíří do různých systémů.

Bezpečnostní řešení společnosti Eset detekují škodlivý kód Kobalos jako Linux/Kobalos nebo Linux/Agent.IV. Škodlivý kód, který zachytává přihlašovací údaje, jako Linux/SSHDoor.EV, Linux/SSHDoor.FB nebo Linux/SSHDoor.FC.

Další technické detaily naleznete v článku v magazínu WeLiveSecurity.com.