Efektivní ochrana před neznámými hrozbami existuje

Cloudový sandbox, který umí rychle a efektivně odhalit nový malware a zero-day útoky, není jen pro firmy spadající pod kritickou infrastrukturu. Tyto technologie jsou nově dostupné i pro malé podniky. Kdy je vhodné po podobném řešení sáhnout?

Koronavirová krize přinesla zvraty i ve světě kybernetického zločinu. Narůstá počet sofistikovaných útoků, při kterých je využit unikátní malware, a anti-malware technologie jej nemusí vždy okamžitě blokovat. Útočníci tím získávají prostor pro laterální pohyb v síti napadené firmy, jehož výsledkem může být zašifrování veškerých zařízení nebo exfiltrace dat. Obranu před takovými typy rizik představují cloudové sandboxy. V reakci na zvyšující se počet takovýchto útoků zpřístupnil ESET svůj sandbox ESET Dynamic Threat Defense také malým firmám od pěti koncových stanic.

„Některé hrozby je velmi obtížné automaticky identifikovat statickou analýzou. Rozbor takových souborů se nejlépe provádí při spuštění, kdy se vždy projeví jejich škodlivé chování. Samozřejmě není žádoucí spouštět škodlivé vzorky na počítačích našich zákazníků, proto přicházíme se sandboxem. Potenciálně škodlivý soubor spustíme v našem izolovaném prostředí, kde věrně simulujeme operační systém, mnoho různých aplikací, a dokonce i typickou činnost uživatele,” vysvětlil Václav Zubr, bezpečnostní expert české pobočky společnosti ESET.

Sandbox je vhodný zejména pro organizace zpracovávající velké množství osobních dat, zdravotnická zařízení, poskytovatele důležitých služeb nebo jakékoli společnosti, které si nemohou dovolit odstávku způsobenou bezpečnostním incidentem. Vždy ale jde o doplňující bezpečnostní vrstvu k anti-malware produktům a systému zálohování.

Špičkové technologie zanalyzují vzorek za pár minut

ESET nabízí sandbox jako prémiovou ochrannou vrstvu. ESET Dynamic Threat Defense kombinuje statickou analýzu kódu s dynamickou hloubkovou kontrolou chování vzorku za využití strojového učení a analýzy v RAM paměti.

„V provozu je klíčová rychlost. Na běžném počítači by taková analýza byla nemyslitelná. Ověřování vzorku v ESET Dynamic Threat Defense na našich výkonných serverech probíhá velmi rychle a přednostně před soubory získanými standardní cestou. Díky tomu dokážeme vyhodnotit více než 90 % vzorků za méně než pět minut,“ popsal Zubr.

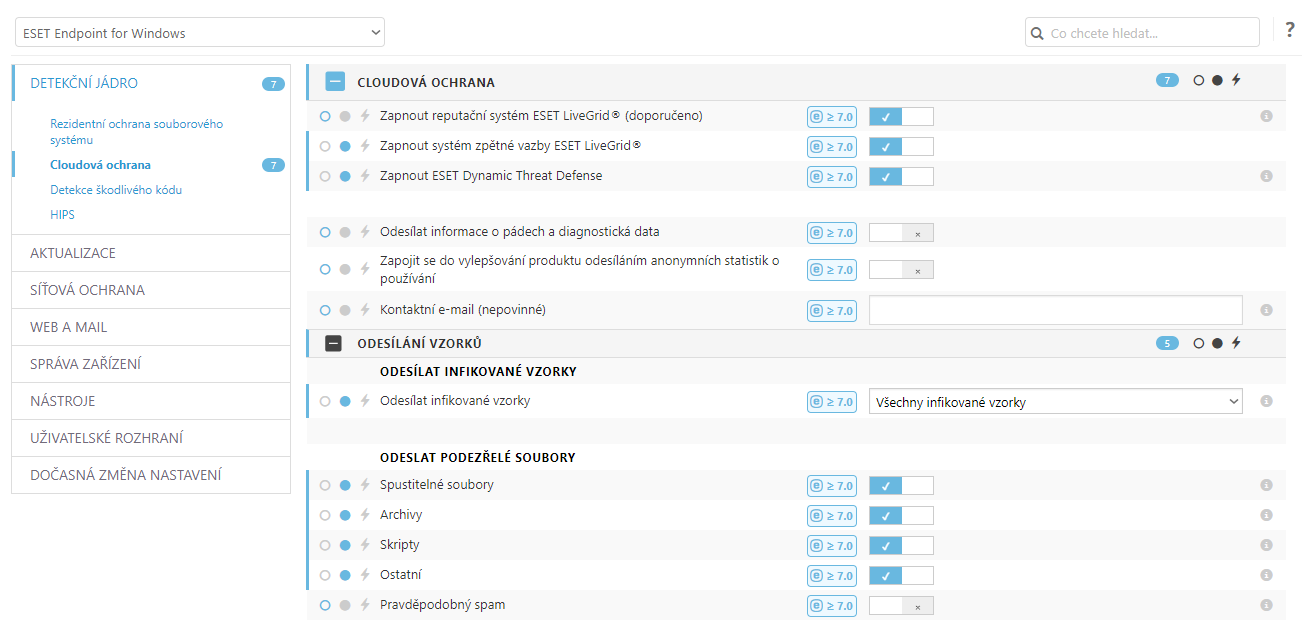

Řešení bez instalace

„Víme, že řada firem bojuje s lidskými zdroji. ESET Dynamic Threat Defense je navržený tak, aby nebylo nutné nic instalovat nebo složitě nastavovat. Celý systém funguje také zcela automaticky. Tuto službu si stačí zapnout ve stávajících produktech pro ochranu koncových stanic nebo serverů. Podezřelé soubory se pak odesílají automaticky k přednostní analýze a v případě nalezení škodlivého kódu dochází okamžitě k blokaci. Zároveň je možné jednoduše nastavit veškeré parametry sandboxu. Naši klienti oceňují zejména výjimku, která zajistí, aby určité soubory firemní síť nikdy neopustily,“ doplnil Zubr.

Systém Dynamic Threat Defense je možné nastavit do proaktivního režimu. Spouštění podezřelých souborů je několik minut zablokované, dokud nedojde k analýze a potvrzení, že je vzorek v pořádku. Tím je možné zajistit, že se škodlivý kód v síti zákazníka nespustí ani na minutu

Ukázka nastavení ESET Dynamic Threat Defense

ESET Dynamic Threat Defense dokáže analyzovat široké spektrum souborů včetně dokumentů, skriptů či instalačních balíčků. Administrátor vidí veškeré odeslané soubory ve správcovské konzoli. Může přesně definovat, jaké typy souborů nechce analyzovat nebo z jakých umístění nebudou za žádných okolností soubory odesílány. Rozhoduje také o tom, jak se s daty bude dále nakládat. Lze například nastavit smazání vzorků bezprostředně po analýze.

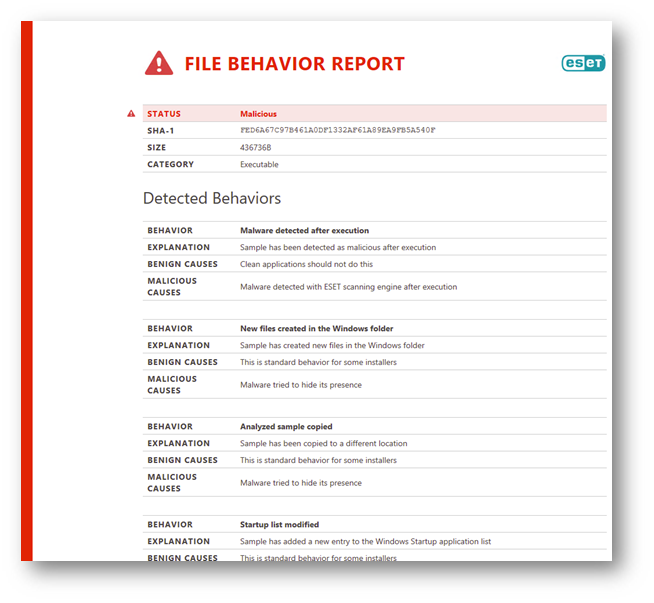

Výsledkem není jen čistý vzorek vs. malware

Za okamžitým vyhodnocením v sandboxu nestojí reverzní inženýr, ale automat, proto vzorky dostávají určité skóre na stupnici škodlivosti. Dvoustupňová škála čistý vzorek/malware by mohla vést k falešně pozitivním nebo negativním výsledkům. Sandbox ESET Dynamic Threat Defense proto vyhodnocuje vzorek na přesnější čtyřstupňové škále: čistý, podezřelý, velmi podezřelý nebo škodlivý. Administrátor může předem specifikovat, od jaké hodnoty bude docházet k blokaci včetně rozdílného nastavení u jednotlivých zařízení nebo skupin zařízení.

Spolu s informací o míře rizika obdrží správce také zprávu, která popisuje problematické chování konkrétního vzorku.

Ukázka zprávy o chování podezřelého vzorku v ESET Dynamic Threat Defense