Vzdejte se … nebo bojujte! – APT Fáze 3: Sběr dat

V předposledním díle série na téma APT (Advanced Persistent Threats) pohledem společnosti Symantec se dostáváme k Fázi 3: Sběr dat.

Fáze 3: Sběr dat

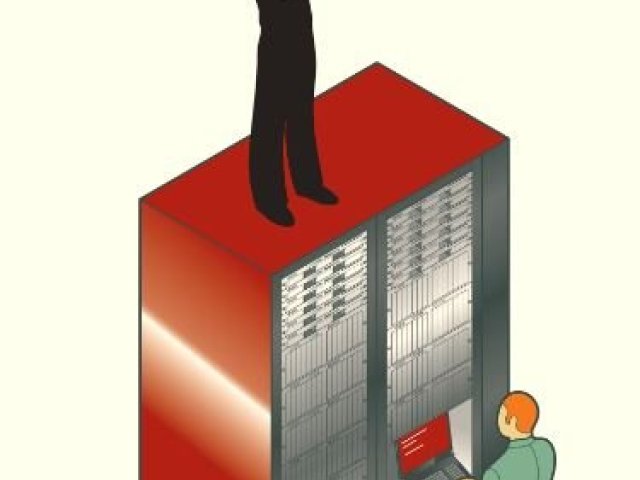

Během fáze sběru dat jsou data uložená v nechráněných systémech okamžitě dostupná. Navíc mohou být na cílených systémech a přístupových bodech sítě tajně instalovány rootkity, aby zachytávaly data a instrukce během jejich toku organizací. V případě útoku Duqu, který se zdá být předchůdcem dalších útoků typu Stuxnet, bylo jeho jediným účelem shromažďovat informace, které by mohly být využity, aby útočníkům poskytly potřebný vhled pro vytvoření dalších útoků. Duqu přitom nebyl příliš rozšířený, ale přesně zaměřený, přičemž jeho cíle zahrnovaly i dodavatele a průmyslová zařízení.

- Dlouhodobé působení – APT útoky jsou navrženy pro dlouhodobý sběr informací. Například rozsáhlá kyberšpionážní operace nazvaná GhostNet, odhalená v březnu 2009, byla schopna infiltrovat počítačové systémy ve 103 zemích, včetně ambasád, ministerstev zahraničních věcí a ostatních vládních úřadů i exilových center tibetského Dalajlámy v Indii, Londýně a New Yorku (viz článek „Chinese hackers ‘using ghost network to control embassy computers’“, Mike Harvey, londýnské vydání The Times, 29. března 2009). Podle zprávy Information Warfare Monitor začal GhostNet sbírat data již 22. května 2007 a pokračoval minimálně do 12. března 2009 (viz „Tracking GhostNet: Investigating a Cyber Espionage Network“, Information Warfare Monitor, 29. března 2009). Průměrná doba, po kterou byl hostující systém aktivně infikován APT, činila 145 dní, přičemž nejdelší infekce trvala 660 dní (viz předchozí zdroj).

- Převzetí kontroly – V některých případech může být cílem APT na dálku aktivovat nebo vypínat automatizované softwarové a hardwarové systémy. Stále více fyzických zařízení je přitom ovládáno vestavěnými mikroprocesory, proto je potenciální možnost vyvolání chaosu opravdu velká. Stuxnet šel ve skutečnosti mnohem dál za odcizování informací. Jeho účelem bylo přeprogramovat průmyslové kontrolní systémy – počítačové programy využívané k řízení průmyslových prostředí, jako jsou elektrárny, ropné rafinerie a plynovody. Přesněji, jeho cílem bylo manipulovat s fyzickými zařízeními, připojenými na specifické průmyslové kontrolní systémy, aby tato zařízení pracovala podle naprogramování útočníkem, a nikoli podle svého původního účelu. Řídicí a kontrolní servery mohou skrytě ovládnout cílené systémy a dokonce je i zničit, pokud je to plánem APT útoku….

… Pokračovaní v dalším díle

Předcházející díly:

Díl 4: Vzdejte se ... nebo bojujte! - APT Fáze 2: Průzkum naleznete zde: https://bit.ly/1OPRrjc

Díl 3: Vzdejte se ... nebo bojujte! - APT Fáze 1: Průnik naleznete zde: https://bit.ly/1NWq729

Díl 2: Vzdejte se ... nebo bojujte! - APT Fáze 0: Příprava na útok naleznete zde: https://bit.ly/1UpRDJi

Díl 1: Vzdejte se ... nebo bojujte! - Higlight APT naleznete zde: https://bit.ly/1eUS6mQ