Vzdejte se … nebo bojujte! – APT Fáze 1: Průnik

Přinášíme vám třetí část série na téma přetrvávající pokročilé hrozby (Advanced Persistent Threats – APT) pohledem společnosti Symantec. Jak se nejlépe bránit tomuto novému typu ohrožení? Dnes se zaměříme na Fázi 1: Průnik.

Fáze 1: Průnik

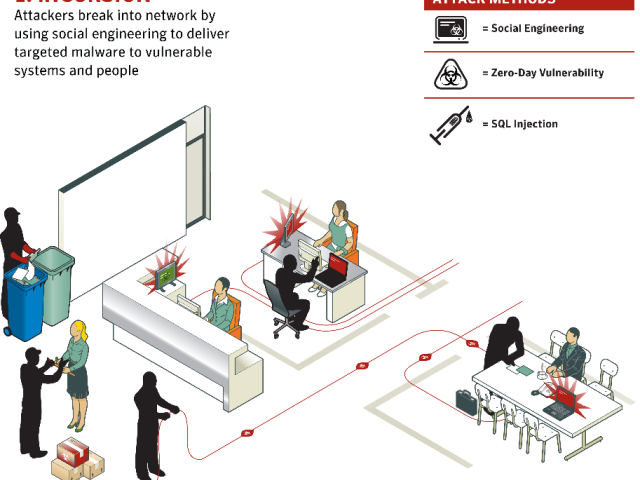

Při cílených útocích hackeři zpravidla napadnou síť organizace s využitím technik sociálního inženýrství, zero-day zranitelností, SQL injection, cíleného malwaru nebo podobných metod. Tyto metody, často i několik současně, jsou využívány i v případě APT útoků. Hlavní rozdíl spočívá v tom, že zatímco běžné cílené útoky využívají techniky rychlého průniku do sítě a odcizení informací, APT útoky jsou navrhovány tak, aby vytvořily vstupní bránu, prostřednictvím které bude možné po delší dobu provádět utajené operace. Mezi další vlastnosti APT průniků patří i:

* Důkladný průzkum – APT útoky obvykle zaměstnají velký počet výzkumníků, kteří stráví až měsíce studiem svých cílů a seznámením se s cílenými systémy, procesy a lidmi, včetně partnerů a dodavatelů. Informace jsou přitom sbírány on-line i s využitím běžných sledovacích postupů. Například v případě útoku Stuxnet na organizace, o kterých se věřilo, že provozují íránská jaderná zařízení, měl tým útočníků znalosti v návrhu logických programovatelných automatů využívaných k obohacování uranu, které byly cílem útoku (viz „Exploring Stuxnet’s PLC Infection Process“, Nicolas Falliere, Symantec, 22. září 2010).

* Sociální inženýrství – K průniku často dojde díky využití technik sociálního inženýrství, jako je navádění nic netušících zaměstnanců k otevírání webových odkazů nebo příloh, které vypadají, že pocházejí od důvěryhodných partnerů nebo kolegů. Na rozdíl od běžných phishingových útoků jsou tyto techniky často postaveny na důkladném průzkumu cílené organizace. V jednom případě bylo například cílem několik zaměstnanců oddělení lidských zdrojů, kteří obdrželi zdánlivě neškodnou přílohu v podobě tabulky s požadavky na nábor zaměstnanců, která měla pocházet ze serveru s nabídkami pracovních míst. V případě útoku Hydraq byli cílení uživatelé navedeni na webový server s fotkami, odkud byly jejich počítače infikovány prostřednictvím techniky Drive-by download.

* Zero-day zranitelnosti – Tzv. zero-day zranitelnosti jsou bezpečnostní mezery, o kterých vývojáři softwaru zatím nevědí, a proto mohou být zneužity útočníky dříve, než je vývojáři mohou opravit. Výsledkem je, že cílená organizace nemá možnost se na útok připravit a může být účinně napadena. Jelikož odhalení zero-day zranitelností zabere mnoho času a úsilí, mohou jejich výhody využívat pouze nejsofistikovanější organizace útočníků. Při APT útocích se zero-day zranitelnosti využívají k napadení cíle, přičemž se postupně využívá hned několik těchto zranitelných míst, jelikož každé z nich může být nakonec ošetřeno. To byl také případ útoku Hydraq. Výjimkou byl úrok Stuxnet, při kterém byly využívány hned čtyři různé zero-day zranitelnosti současně.

* Manuální řízení – Běžné nebo masivní útoky probíhají automatizovaně, aby maximalizovaly svůj dosah. Běžné phishingové podvody využívají spam, automaticky rozesílaný tisícům uživatelů, a spoléhají na to, že určité procento z nich klikne na odkaz nebo otevře přílohu a tím umožní svoje napadení. Oproti tomu, i když APT může využít spam, mnohem častěji se zaměřuje na konkrétní systémy a proces napadení je úzce zaměřen – nikoli automatizován, jako v případě jiných typů útoků, než jsou APT ... Pokračovaní v dalším díle

Předcházející díly:

Díl 2: Vzdejte se ... nebo bojujte! - APT Fáze 0: Příprava na útok naleznete zde: https://bit.ly/1UpRDJi

Díl 1: Vzdejte se ... nebo bojujte! - Higlight APT naleznete zde: https://bit.ly/1eUS6mQ