IT bezpečnost ve výrobě

IT bezpečnost se pod vlivem hrozeb plynoucích z nejnovějších technologií viditelně mění. Organizace fungují v mnohem komplexnějším IT prostředí, které zahrnuje nespočet webových technologií, bezdrátový přenos dat, trend BYOD a samozřejmě také stále sofistikovanější kybernetické útoky.

Bezpečnostní díry v IT systémech nejsou problémem do okamžiku, kdy se stanou prostředkem k útoku podvodníků, hackerů nebo malwaru. Většina firem pro IDC uvádí, že mají nastavenu určitou bezpečností politiku a používají základní bezpečnostní nástroje, ale to představuje skutečně spíše pasivní přístup k bezpečnosti. V oblasti pokročilejšího zabezpečení, které by pro potenciální napadení představovalo větší překážku, však překvapivě velký počet firem selhává. V organizacích působících ve střední a východní Evropě, včetně průmyslu, přitom stále přetrvává představa, že řešení jako antivirus a firewall jsou dostatečnou formou zabezpečení. Účastníci IDC IT Security Roadshow 2014 v Praze, tedy převážně IT manažeři z České republiky, potvrdili, že pokročilejší možnosti zabezpečení přijmou až po té, co budou čelit skutečné bezpečnostní hrozbě. Jinými slovy připustili, že jsou připraveni pracovat v nedostatečně zabezpečeném IT prostředí, které je velmi náchylné na kybernetické útoky.

Je zřejmé, že investice do IT bezpečnosti nejsou populární a z pohledu vedení podniků často nepřináší přidanou hodnotu. V důsledku toho firmy nedisponují dostatečnými rozpočty na zabezpečení svého IT, protože prevenci v oblasti bezpečnosti může být těžké obhájit.

Jak můžeme dokázat, že nové bezpečnostní řešení se vyplatí? Je IT bezpečnost měřitelná? Kolik bychom do ní měli investovat? Nejde o zbytečné plýtvání penězi? Toto jsou časté příklady složitých otázek, které při interních jednání o firemním IT padají. Vedoucí IT musejí znát odpovědi, aby byli schopni důležitost IT zabezpečení a jeho financování obhájit.

IT a počítačová kriminalita jsou dnes všudypřítomné propojené světy a proto si zasluhují patřičnou pozornost. Obcházení IT bezpečnosti není užitečné a může způsobit vážné ohrožení dat, majetku i dobrého jména. Obzvláště ve výrobě pak může být ke kritickým útokům náchylné i velké množství dalších systémů důležitých pro zachování provozu. Důležité je, že poškození je často nevratné. Získat zpět ztracená data může být nemožné, jen složitě se budou napravovat špatně navržené výrobní postupy či dávkování a pravděpodobně velmi pomalu budete také získávat zpět reputaci a důvěru svých partnerů a zákazníků.

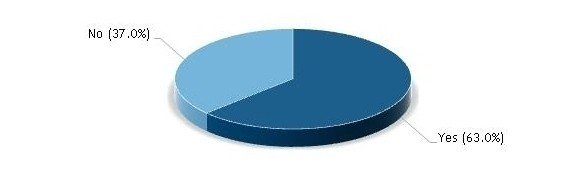

Myslíte si, že vaší společnosti hrozí bezprostřední napadení malwarem?

Příklady živého „hackování“ přímo na konferenci byly jasným důkazem toho, jak jednoduše, rychle a levně mohou být některé typy útoků provedeny. Hackeři se sice zaměřují na konkrétní firmy nebo účty, malware však dokáže zasáhnout velký počet firem nebo uživatelů současně.

Pro mnoho podniků v regionu střední a východní Evropy, Blízkého východu a Afriky, jsou pravděpodobně největší hrozbou stále zaměstnanci. Dobrou zprávou však je, že konkrétně v této oblasti lze zabezpečení výrazně vylepšit bez (výraznějších) investic. Politika kompletního IT zabezpečení stanoví jasná pravidla hry. Například malware je často šířen interními uživateli – prohlížením webových stránek, používáním soukromých poštovních účtů nebo používáním vlastního hardwaru (například přenosných pamětí). Dalším rychlým vítězstvím v oblasti IT může být „prevence sociálního inženýrství.“ Zde jde o minimalizaci počtu případů, kdy může útočník získat důvěrné informace přímo od zaměstnanců. Známo je mnoho triků, za pomoci kterých útočníci získají od zaměstnanců citlivá data, jako jsou například přístupová hesla, které obvykle později využijí ke kybernetickému útoku. Se vzrůstajícím rozšířením machine-to-machine (M2M) řešení, RFID prvků a podobných technologií pak stále častěji útočníkům stačí zaznamenat komunikaci mezi těmito přístroji – k získání ilegálního přístupu do podniku často není víc potřeba.

Dalším zdrojem potenciálního rizika jsou společnosti třetích stran, které mívají k firemním IT systémům rovněž přístup. Při vyjednávání IT nákupů jsou společnosti vystaveny riziky spojenými se subdodavateli, což je bohužel poměrně častá praxe. Mnoho IT dodavatelů spolupracuje s dalšími subdodavateli, aniž by nad nimi měli příliš velkou kontrolu. Čím více je do dodávek IT zapojeno subjektů, tím více se zvyšuje i bezpečnostní riziko.

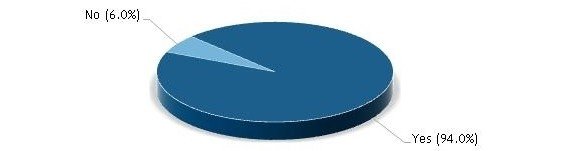

Podporuje vedení vaší společnosti dostatečně projekty na zabezpečení IT?

Podobně, jak by měly být definovány, analyzovány a popsány podnikové procesy předtím, než k nim firma pořídí jakoukoli IT podporu, by měly být dopodrobna rozplánovány a prozkoumány také investice do IT bezpečnosti. Před nasazením komplexního IT zabezpečení je proto velmi účelné zmapovat firemní IT prostředí, a dát si práci s identifikací a posouzením potenciálních rizik, nepřátel a potenciálně nezabezpečených bezpečnostních děr. Bylo by velkou chybou investovat mnoho prostředků do řešení, které nás nedokáže ochránit před aktuálním nebo předvídatelným nebezpečím. Bezpečnostní hrozby se budou vyvíjet vždy, ale je logické a praktické jako první bojovat proti těm nejaktuálnějším a nejnaléhavějším.

Pokud nastane nejhorší scénář a někdo naruší naši bezpečnost, jsme napadeni malwarem nebo rozsáhlým útokem, mohou nám napomoci forenzní IT řešení a služby. Nejnovější nástroje a možnosti „forenzní IT analýzy“ byly rovněž součástí diskuse na IDC Security Roadshow. Jejich schopnosti mohou být velmi cenné, protože mohou pomoci při odhalení rozsahu narušení a alespoň částečně mohou pomoci při vystopování útočníka, protože v oblasti IT bezpečnosti je jen málo horších věcí, než dlouhodobě skryté napadení interních systémů.

Autor: Martin Kubáň, IDC