Počet kyberútoků zneužívajících zranitelnosti v Microsoft Exchange Server se každé dvě hodiny zdvojnásobí

Hackeři se snaží dnem i nocí zneužívat zranitelnosti v serverech Microsoft Exchange, které by jim umožnily krádeže dat a vzdálené spuštění kódu.

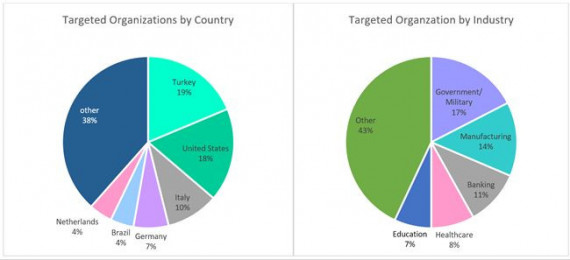

Check Point zjistil, že 17 % útoků směřovalo na vládní organizace a vojenský sektor, zatímco 14 % útoků cílilo na výrobní společnosti. Ale významně byla zasažena i další odvětví, například bankovnictví (11 % útoků), zdravotnictví (8 %), které je v posledních měsících pod permanentním tlakem ze strany hackerů, a vzdělávání (7 %).

Útoky zatím zasáhly především Turecko (19 %), USA (18 %) a Itálií (10 %), nicméně jejich nárůst sledujeme po celém světě, Českou republiku nevyjímaje.

Microsoft vydal kritickou záplatu pro Exchange Server, nejpopulárnější poštovní server na světě, dne 3. března 2021. Přes Exchange server prochází prakticky veškerá komunikace uživatelů využívajících klienta Outlook, tedy příchozí a odchozí e-maily nebo pozvánky do kalendáře.

Orange Tsai (Cheng-Da Tsai) z tchajwanské bezpečnostní společnosti DEVCORE upozornil v lednu na dvě zranitelnosti. Microsoft byl vyzván, aby prošetřil skutečný rozsah problému. Následné vyšetřování odhalilo dalších pět kritických zranitelností.

Jaké organizace jsou v ohrožení?

Pokud je váš Microsoft Exchange server připojen k internetu, nebyl aktualizován, nemá nejnovější záplaty nebo není chráněn pomocí nějakého softwaru, jako jsou například řešení Check Point, pak je potřeba předpokládat vysokou míru ohrožení. Útočníci by mohli jednoduše krást podnikové e-maily nebo spustit uvnitř organizace nějaký velmi nebezpečný kód.

„Podobně jako při útocích Sunburst byla pro nepozorované vniknutí do podnikových sítí použita zcela běžná platforma. Částečně dobrou zprávou je to, že úspěšně proniknout do ohrožených firem zvládnou tímto způsobem jen zkušení a dobře financovaní hackeři. Hack Exchange serveru pomocí zero-day zranitelností je velmi sofistikovaná záležitost. Bohužel stále neznáme identitu útočníků, ani jejich motivaci a účel útoků. Ohrožené organizace musí okamžitě zranitelnosti záplatovat a také proskenovat svou síť a data, zda se uvnitř firmy už nenachází nějaká hrozba,“ uvedl Pavel Krejčí, security engineer v kyberbezpečnostní společnosti Check Point.

Ochrana před dalšími útoky

Check Point upozorňuje, že pro ochranu před budoucími útoky je nutné:

- Okamžitě aktualizujte všechny servery Microsoft Exchange a nainstalujte nejnovější patche. Tato aktualizace není automatická a musíte ji provést manuálně.

- Používejte komplexní preventivní bezpečnostní řešení.